Virtual Private Cloud Network

เพิ่มความปลอดภัยของ Network บน Cloud ให้คุณ ซึ่งแยก Subnetworks ของผู้ใช้หลายคนและป้องกันการสื่อสารข้าม Virtual networks ของผู้ใช้ที่แตกต่างกัน VPC Network ยังช่วยให้ผู้ใช้สามารถควบคุม Virtual networks ของตนเองได้อย่างเต็มที่ เช่น สร้างหลาย Subnets, กำหนดค่า Routing tables, และ Network gateways, เปิดหรือปิดการใช้งาน DHCP, และแทนที่ DNS IP address บน Network Infrastructure ของตนเอง ผู้ใช้สามารถสร้าง Network ที่ซับซ้อนเพื่อปรับปรุงเลเยอร์ความปลอดภัยสำหรับที่ดีขึ้นสำหรับ Instances

Virtual Private Cloud Network

เพิ่มความปลอดภัยของ Network บน Cloud ให้คุณ ซึ่งแยก Subnetworks ของผู้ใช้หลายคนและป้องกันการสื่อสารข้าม Virtual networks ของผู้ใช้ที่แตกต่างกัน VPC Network ยังช่วยให้ผู้ใช้สามารถควบคุม Virtual networks ของตนเองได้อย่างเต็มที่ เช่น สร้างหลาย Subnets, กำหนดค่า Routing tables, และ Network gateways, เปิดหรือปิดการใช้งาน DHCP, และแทนที่ DNS IP address บน Network Infrastructure ของตนเอง ผู้ใช้สามารถสร้าง Network ที่ซับซ้อนเพื่อปรับปรุงเลเยอร์ความปลอดภัยสำหรับที่ดีขึ้นสำหรับ Instances

ผลประโยชน์ที่ได้รับ

เพิ่มความปลอดภัยให้ Instance

VPC Network ช่วยให้คุณกำหนด Virtual Network บน Cloud ของคุณ โดย CIDR Network สามารถใช้เลขเดียวกันโดยไม่มีปัญหาหรือการสื่อสารรั่วไหล คุณสามารถสร้าง Subnets เป็น Network Zone, แยก Private zone ออกจาก Public zone, และใช้ Cloud Firewall ที่เหมาะสมเพื่อเพิ่มความปลอดภัย

ควบคุมอย่างสมบูรณ์

VPC Network ช่วยให้คุณสามารถจัดการ Subnet บน Cloud ได้อย่างสมบูรณ์ ด้วยหน้าต่างการใช้แบบบริการตนเอง โดยคุณสามารถสร้าง Subnet, กำหนด Router สำหรับ Subnet ใหม่, แทนที่ DNS nameservers บน Subnet, หรือ เปิดใช้งานและปิดใช้งานบริการ DHCP สำหรับ Subnet ซึ่งคุณสามารถประกาศ Routing ไปยัง Instance ทั้งหมดใน Subnet ได้เพียงง่าย ๆ โดยไม่จำเป็นต้องติดต่อผู้ให้บริการ Cloud

วิธีใช้

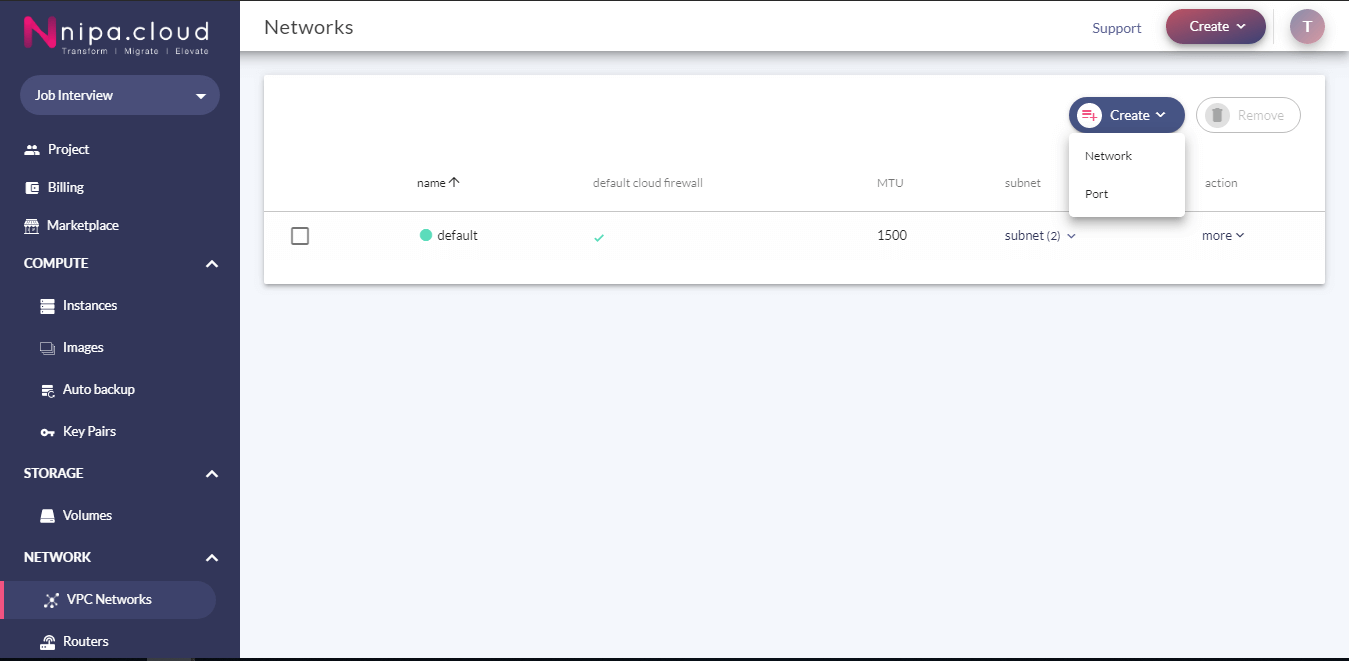

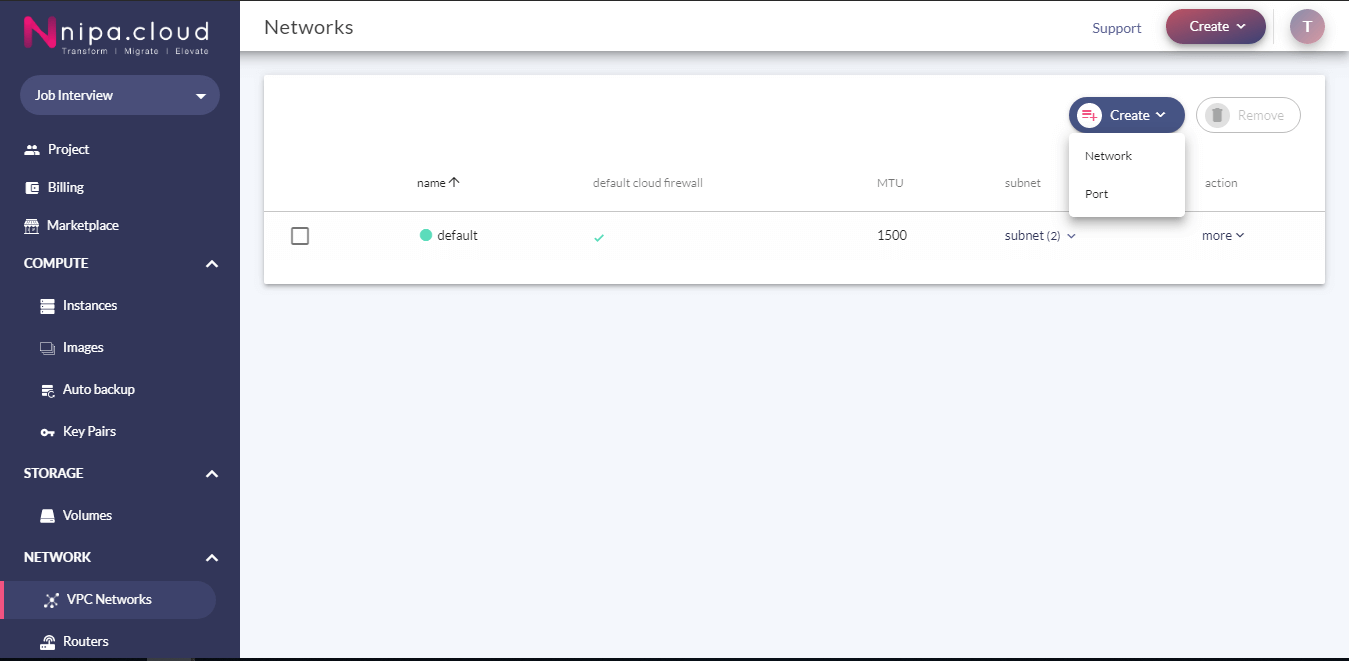

คุณสามารถสร้าง Subnet ใหม่ โดยใช้ปุ่ม Create บน VPC Network และคลิกที่ปุ่มเมนู dropdown ของ Network ระบุชื่อ Network ที่เหมาะสมและ CIDR Network Block โดยเริ่มต้น Cloud Firewall, DHCP และ Gateway บน Subnet จะถูกเปิดใช้งาน คุณสามารถสลับสวิตช์เพื่อปิดใช้งานได้ หาก Gateway ไปยัง Router เปิดใช้อยู่ คุณต้องเลือก Router ที่ตรงกับ Network ที่จะสร้างขึ้นใหม่ และคุณสามารถลบ Subnet ออกจากโปรเจค เมื่อไม่มี Instance ไหนใช้ Subnet อยู่

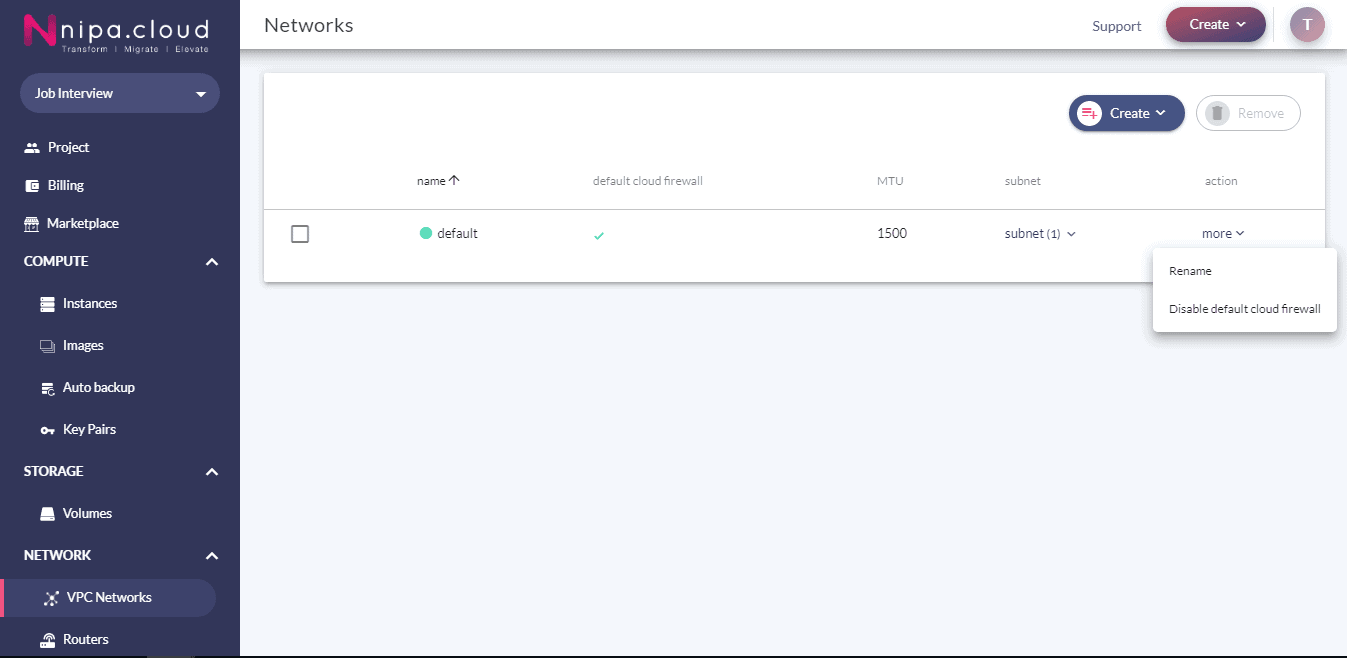

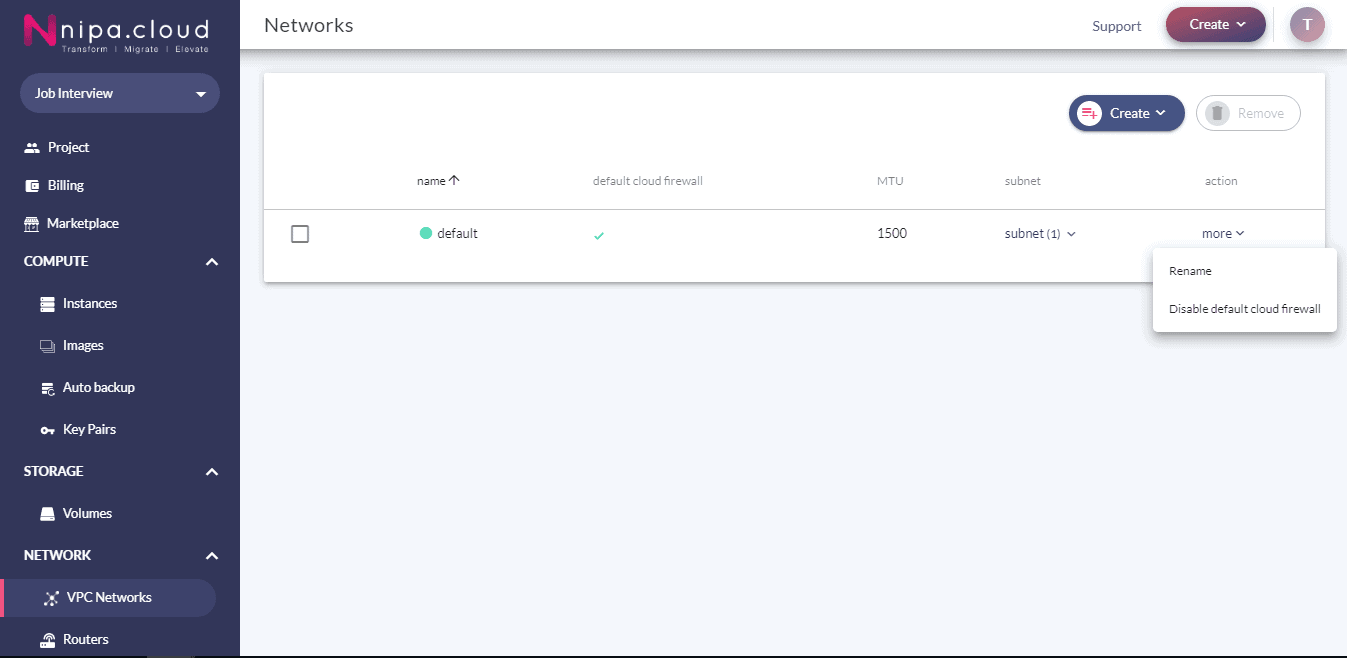

หากต้องการเปลี่ยนชื่อ Cloud Firewall เพียงคลิกที่ปุ่มเพิ่มเติมเลือกปุ่ม Rename ที่เมนู dropdown แล้วป้อนชื่อใหม่ก่อนกดยืนยัน

Nipa Cloud แนะนำให้เปิดใช้งาน Cloud Firewall ในแต่ละ Instance เสมอเพื่อความปลอยภัย อย่างไรก็ตามหากคุณต้องสร้างหลาย Instance แบบปิด Cloud Firewall เลือก Disable default Cloud Firewall เพื่อเปลี่ยนค่าเริ่มต้นของ Cloud Firewall ให้เป็น Disable สำหรับ Subnet นั้น ๆ โปรดทราบว่าปุ่มปิดใช้งาน Cloud Firewall เริ่มต้นจะส่งผลกระทบต่อกระบวนการสร้าง Instance ใหม่เท่านั้น จะไม่ปิดการใช้งาน Cloud Firewall บน Instance ที่มีอยู่ หรือ เลือก Enable default Cloud Firewall สำหรับการเปิดใช้งาน Cloud Firewall เป็นค่าเริ่มต้นในกระบวนการสร้าง Instance ใหม่ที่สอดคล้องกับ Subnet

คุณสามารถจัดการ Subnet ได้ในในเมนู VPC Network เปิดรายละเอียด Subnet โดยคลิกที่ subnet(x) ซึ่งสอดคล้องกับ Subnet ที่คุณต้องการจัดการ ที่มุมขวาบนของแต่ละกล่อง Subnet modal จะเจอเมนูการตั้งค่าอยู่ พอคลิกจะเปิดหน้าต่าง modal ใหม่เพื่อจัดการ Subnet โดยมี 4 ฟังก์ชันที่คุณสามารถจัดการได้ในการตั้งค่า Subnet เช่น. เปิดใช้งาน/ปิดใช้งาน DHCP, การแทนที่ DNS เนมเซิร์ฟเวอร์, การจัดการ Allocation Pool, การประกาศ DHCP Route

– เปิดใช้งาน / ปิดใช้งาน DHCP

คุณสามารถเปิดใช้งานหรือปิดใช้งานเซิร์ฟเวอร์ DHCP จากการเสนอที่อยู่ IP ให้กับ Instance บน Subnet โดยใช้สวิตช์สลับที่มุมบนขวาของโมดอลการตั้งค่า Subnet

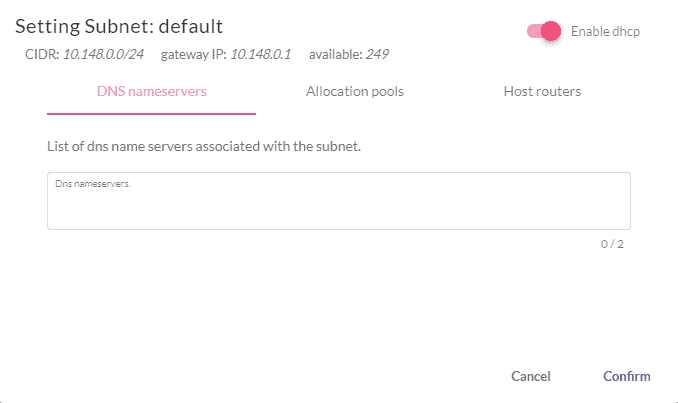

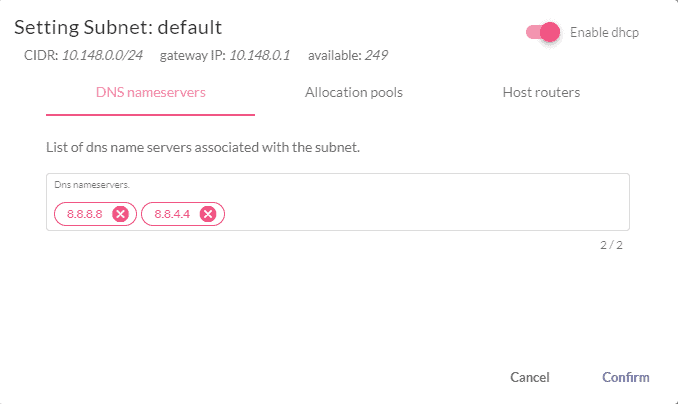

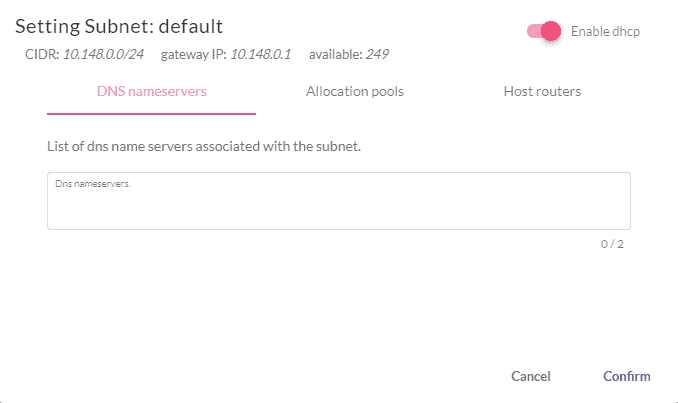

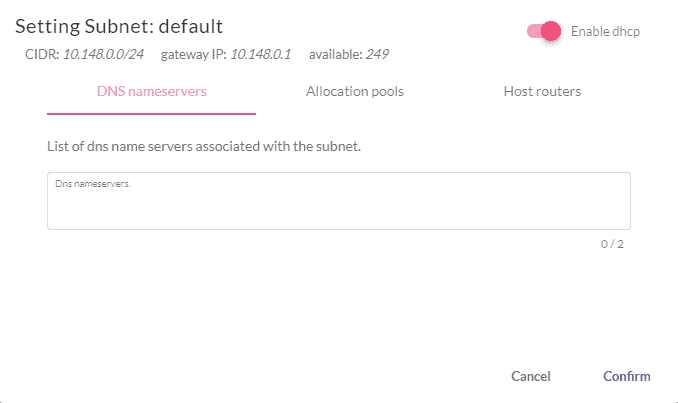

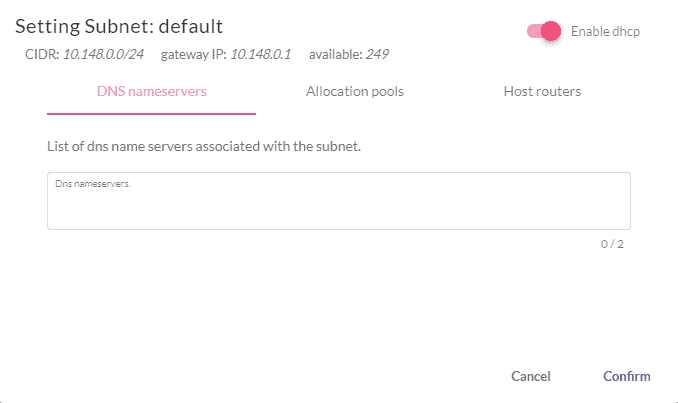

– การแทนที่ DNS Nameserver

ค่าเริ่มต้น VPC Network มีสอง DHCP server สำหรับแต่ละ Subnet โดยการใส่ที่อยู่ IP ในกล่องข้อความ DNS และยืนยันการเปลี่ยนแปลงจะแทนที่ DNS เนมเซิร์ฟเวอร์ของ Subnet นั้น, และ DNS ของ Instance ที่ทำงานอยู่จะมีการเปลี่ยนแปลงหากคุณ restart network service ของคุณใหม่

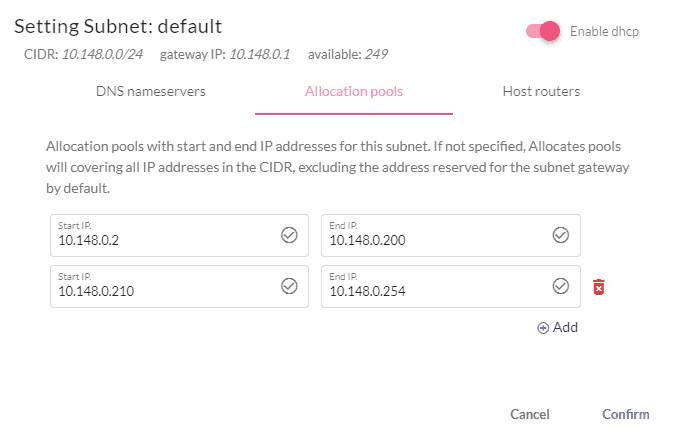

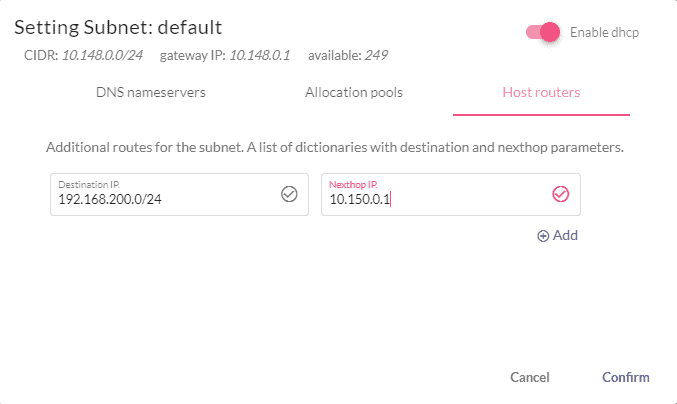

– การจัดการ Allocation Pool

Allocation Pool คือ ช่วงที่อยู่ IP ใน CIDR Network Block ที่อนุญาตให้ใช้โดยบริการ Cloud หากต้องการยกเว้นที่อยู่ IP บางส่วนจาก Subnet คุณสามารถลดขนาด Pool และเพิ่มช่วงที่อยู่ IP ใหม่ที่ไม่ต่อเนื่องกันได้ (Non-contiguous IP address range)

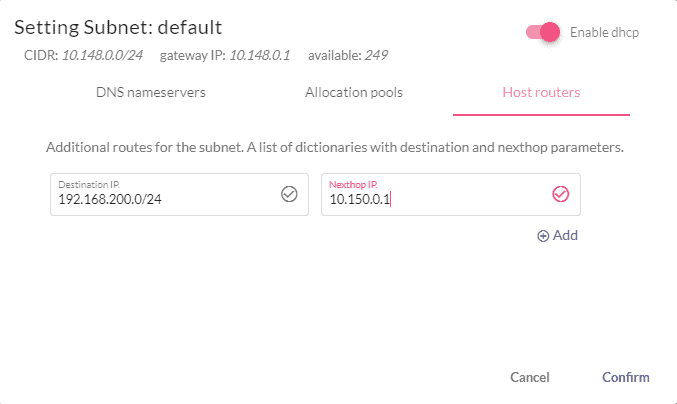

– การประกาศ DHCP Route

คุณสามารถใช้คุณสมบัติ DHCP เพื่อประกาศการจัด Static Routing ไปยังเซิร์ฟเวอร์ คุณสามารถใช้คุณสมบัตินี้ได้หากคุณมีหลาย Interfaces ใน Instance และต้องการให้มันกำหนด Traffic route ไปยัง Non-default Gateway Interface หากต้องการกำหนด Route ให้เปิดการตั้งค่า Subnet จากนั้นเพิ่มเส้นทางและยืนยัน

การจัดการ Network

คุณสามารถสร้าง Subnet ใหม่ โดยใช้ปุ่ม Create บน VPC Network และคลิกที่ปุ่มเมนู dropdown ของ Network ระบุชื่อ Network ที่เหมาะสมและ CIDR Network Block โดยเริ่มต้น Cloud Firewall, DHCP และ Gateway บน Subnet จะถูกเปิดใช้งาน คุณสามารถสลับสวิตช์เพื่อปิดใช้งานได้ หาก Gateway ไปยัง Router เปิดใช้อยู่ คุณต้องเลือก Router ที่ตรงกับ Network ที่จะสร้างขึ้นใหม่ และคุณสามารถลบ Subnet ออกจากโปรเจค เมื่อไม่มี Instance ไหนใช้ Subnet อยู่

หากต้องการเปลี่ยนชื่อ Cloud Firewall เพียงคลิกที่ปุ่มเพิ่มเติมเลือกปุ่ม Rename ที่เมนู dropdown แล้วป้อนชื่อใหม่ก่อนกดยืนยัน

Nipa Cloud แนะนำให้เปิดใช้งาน Cloud Firewall ในแต่ละ Instance เสมอเพื่อความปลอยภัย อย่างไรก็ตามหากคุณต้องสร้างหลาย Instance แบบปิด Cloud Firewall เลือก Disable default Cloud Firewall เพื่อเปลี่ยนค่าเริ่มต้นของ Cloud Firewall ให้เป็น Disable สำหรับ Subnet นั้น ๆ โปรดทราบว่าปุ่มปิดใช้งาน Cloud Firewall เริ่มต้นจะส่งผลกระทบต่อกระบวนการสร้าง Instance ใหม่เท่านั้น จะไม่ปิดการใช้งาน Cloud Firewall บน Instance ที่มีอยู่ หรือ เลือก Enable default Cloud Firewall สำหรับการเปิดใช้งาน Cloud Firewall เป็นค่าเริ่มต้นในกระบวนการสร้าง Instance ใหม่ที่สอดคล้องกับ Subnet

การจัดการ Subnet

คุณสามารถจัดการ Subnet ได้ในในเมนู VPC Network เปิดรายละเอียด Subnet โดยคลิกที่ subnet(x) ซึ่งสอดคล้องกับ Subnet ที่คุณต้องการจัดการ ที่มุมขวาบนของแต่ละกล่อง Subnet modal จะเจอเมนูการตั้งค่าอยู่ พอคลิกจะเปิดหน้าต่าง modal ใหม่เพื่อจัดการ Subnet โดยมี 4 ฟังก์ชันที่คุณสามารถจัดการได้ในการตั้งค่า Subnet เช่น. เปิดใช้งาน/ปิดใช้งาน DHCP, การแทนที่ DNS เนมเซิร์ฟเวอร์, การจัดการ Allocation Pool, การประกาศ DHCP Route

– เปิดใช้งาน / ปิดใช้งาน DHCP

คุณสามารถเปิดใช้งานหรือปิดใช้งานเซิร์ฟเวอร์ DHCP จากการเสนอที่อยู่ IP ให้กับ Instance บน Subnet โดยใช้สวิตช์สลับที่มุมบนขวาของโมดอลการตั้งค่า Subnet

– การแทนที่ DNS Nameserver

ค่าเริ่มต้น VPC Network มีสอง DHCP server สำหรับแต่ละ Subnet โดยการใส่ที่อยู่ IP ในกล่องข้อความ DNS และยืนยันการเปลี่ยนแปลงจะแทนที่ DNS เนมเซิร์ฟเวอร์ของ Subnet นั้น, และ DNS ของ Instance ที่ทำงานอยู่จะมีการเปลี่ยนแปลงหากคุณ restart network service ของคุณใหม่

– การจัดการ Allocation Pool

Allocation Pool คือ ช่วงที่อยู่ IP ใน CIDR Network Block ที่อนุญาตให้ใช้โดยบริการ Cloud หากต้องการยกเว้นที่อยู่ IP บางส่วนจาก Subnet คุณสามารถลดขนาด Pool และเพิ่มช่วงที่อยู่ IP ใหม่ที่ไม่ต่อเนื่องกันได้ (Non-contiguous IP address range)

– การประกาศ DHCP Route

คุณสามารถใช้คุณสมบัติ DHCP เพื่อประกาศการจัด Static Routing ไปยังเซิร์ฟเวอร์ คุณสามารถใช้คุณสมบัตินี้ได้หากคุณมีหลาย Interfaces ใน Instance และต้องการให้มันกำหนด Traffic route ไปยัง Non-default Gateway Interface หากต้องการกำหนด Route ให้เปิดการตั้งค่า Subnet จากนั้นเพิ่มเส้นทางและยืนยัน

สร้าง Instance บน Subnet ใหม่ของคุณ

โดยค่าเริ่มต้น Instance จะถูกสร้างขึ้นบน subnet เริ่มต้น (10.148.0.0/16) คุณอาจสร้าง subnet ใหม่เป็นโซนส่วนตัว (Private Zone) เพื่อเพิ่มความปลอดภัยให้กับโปรเจคของคุณ แต่ subnet ที่สร้างขึ้นใหม่จะไม่ถูกเลือกโดยอัตโนมัติ ซึ่งการเปิดใช้งาน Instance ใหม่บน Private subnet ใหม่ของคุณ คุณต้องไปเลือก subnet ในเมนูขั้นสูงขณะสร้าง Instance

Pricing

การสร้าง Subnet Network นั้นไม่มีค่าใช้จ่าย อย่างไรก็ตามการสร้าง Router นั้นมีค่าใช้จ่ายเพิ่มเติม หากคุณต้องการสร้าง Network Subnet และการจับคู่กับ Router อื่น ๆ เพื่อแยก Network, โปรดตรวจสอบราคาเพิ่มเติมที่ Router pricing การถ่ายโอนข้อมูลภายใน (Internal data transfer) ระหว่างบริการ NCP และ Instance นั้นฟรี แต่สำหรับอัตราการถ่ายโอนข้อมูลภายนอก (External data transfer)