Cloud Firewall

Cloud firewall ทำหน้าที่เปรียบเสมือนตัวจัดการอนุญาตการใช้งาน port บน instance ระบบมีกฎสำเร็จรูปซึ่งผู้ใช้งานสามารถเลือกใช้ได้ เช่น Ping, SSH, RDP และ HTTP-HTTPS

Cloud Firewall

Cloud firewall ทำหน้าที่เปรียบเสมือนตัวจัดการอนุญาตการใช้งาน port บน instance ระบบมีกฎสำเร็จรูปซึ่งผู้ใช้งานสามารถเลือกใช้ได้ เช่น Ping, SSH, RDP และ HTTP-HTTPS

หาก cloud firewall ไม่ตรงกับสิ่งที่ผู้ใช้งานต้องการ ผู้ใช้งานสามารถสร้าง cloud firewall ได้เอง หรือตั้งค่ากฎเพิ่มเติมได้ โดยสามารถกำหนดได้ทั้งขาขาเข้าและขาออกเพื่ออนุญาตหรือปิดกั้นการเชื่อมต่อเข้ากับ instance ทั้งขาเข้าและขาออก หากผู้ใช้งานทำการตั้งค่ากฎสำเร็จรูปเพิ่มเติมผิดพลาดโดยไม่ตั้งใจ ผู้ใช้งานสามารถลบกฎสำเร็จรูปที่มีอยู่และสร้างใหม่ได้ด้วยคลิกเดียว

ผู้ใช้งานสามารถติดตั้งหรือถอนกฎของ cloud firewall พร้อมกันได้หลายกฎในขณะที่ instance กำลังทำงานอยู่ ไม่แนะนำให้ปิดการใช้งาน cloud firewall แต่สามารถทำได้ในกรณีทำการทดสอบเครือข่าย

ข้อดี

เพิ่มความปลอดภัยให้กับ instance

Cloud firewall ทำหน้าที่เปรียบเสมือนตัวจัดการอนุญาตการใช้งาน port บน instance การติดตั้ง cloud firewall ให้กับ instance จะทำให้ทราฟฟิคเครือข่ายสามารถผ่านเข้าออก instance ได้ ข้อมูลเครือข่ายที่ไม่ตรงกับกฎขาเข้าและขาออกจะถูกปฏิเสธ ลดความเสี่ยงจาก request ที่ผิดปกติโดยไม่เพิ่มการทำงานที่ไม่จำเป็นบน instance

ข้อดี

เพิ่มความปลอดภัยให้กับ instance

Cloud firewall ทำหน้าที่เปรียบเสมือนตัวจัดการอนุญาตการใช้งาน port บน instance การติดตั้ง cloud firewall ให้กับ instance จะทำให้ทราฟฟิคเครือข่ายสามารถผ่านเข้าออก instance ได้ ข้อมูลเครือข่ายที่ไม่ตรงกับกฎขาเข้าและขาออกจะถูกปฏิเสธ ลดความเสี่ยงจาก request ที่ผิดปกติโดยไม่เพิ่มการทำงานที่ไม่จำเป็นบน instance

ควบคุมได้ทั้งหมด

Cloud firewall สามารถบริหารจัดการได้ด้วยตัวผู้ใช้เองด้วยหน้าจอที่เป็นมิตรกับผู้ใช้งาน คุณสามารถติดตั้งหรือถอนการติดตั้ง cloud firewall ให้กับ instance ทุกตัวใน project ของคุณ การเพิ่ม, แก้ไข, ลบกฎของ cloud firewall จะไม่กระทบกับ project อื่น ๆ คุณยังสามารถเปิดปิดการใช้งาน cloud firewall บน instance ใดๆ ก็ตามในกรณีทำการทดสอบเครือข่าย หากคุณทำการตั้งค่ากฎสำเร็จรูปเพิ่มเติมผิดพลาดโดยไม่ตั้งใจ ผู้ใช้งานสามารถลบกฎสำเร็จรูปที่มีอยู่และสร้างใหม่ได้โดยการคลิกเพียงปุ่มเดียว โดยไม่ต้องรอติดต่อกับผู้ให้บริการ

ควบคุมได้ทั้งหมด

Cloud firewall สามารถบริหารจัดการได้ด้วยตัวผู้ใช้เองด้วยหน้าจอที่เป็นมิตรกับผู้ใช้งาน คุณสามารถติดตั้งหรือถอนการติดตั้ง cloud firewall ให้กับ instance ทุกตัวใน project ของคุณ การเพิ่ม, แก้ไข, ลบกฎของ cloud firewall จะไม่กระทบกับ project อื่น ๆ คุณยังสามารถเปิดปิดการใช้งาน cloud firewall บน instance ใดๆ ก็ตามในกรณีทำการทดสอบเครือข่าย หากคุณทำการตั้งค่ากฎสำเร็จรูปเพิ่มเติมผิดพลาดโดยไม่ตั้งใจ ผู้ใช้งานสามารถลบกฎสำเร็จรูปที่มีอยู่และสร้างใหม่ได้โดยการคลิกเพียงปุ่มเดียว โดยไม่ต้องรอติดต่อกับผู้ให้บริการ

มีความยืดหยุ่นสูง

คุณสามาระติดตั้งหรือถอนการติดตั้ง cloud firewall ให้กับ instance โดยไม่มี downtime การเพิ่มและลบกฏขาขาเข้าและขาออกสามารถทำได้โดยไม่ต้องทำการถอน cloud firewall ออกจาก instance cloud firewall หนึ่งตัวสามารถติดตั้งให้กับ instance ได้หลายเครื่อง แต่ละ instance สามารถมี cloud firewall ได้หลายตัวเช่นกัน

บริการฟรี ไม่มีค่าใช้จ่าย

Cloud firewall เป็นบริการฟรี คุณสามารถร้องขอโควต้าในการใช้งาน cloud firewall เพิ่มได้จาก Nipa โดยไม่เสียค่าใช้จ่าย

การใช้งาน

Cloud firewall เป็นฟีเจอร์ที่คล้ายคลึงกับ security group ของ AWS หรือ firewall rule ของ GCP ใช้สำหรับอนุญาตหรือปิดกั้นทราฟฟิคเข้าออกจาก instance (virtual machine) Nipa มีกฎสำเร็จรูปสำหรับผู้ใช้งานเพื่อใช้ติดตั้งให้กับ instance

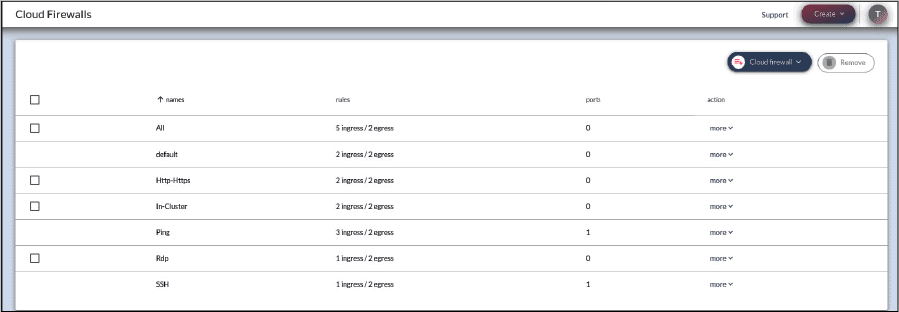

Cloud Firewall สำเร็จรูป

Cloud Firewall สำเร็จรูปถูกสร้างขึ้นตั้งแต่ project ถูกสร้าง โดยมี All, default, In-Cluster, HTTP-HTTPS, Ping, RDP, SSH แต่ละตัวถูกใช้งานแตกต่างกันไป

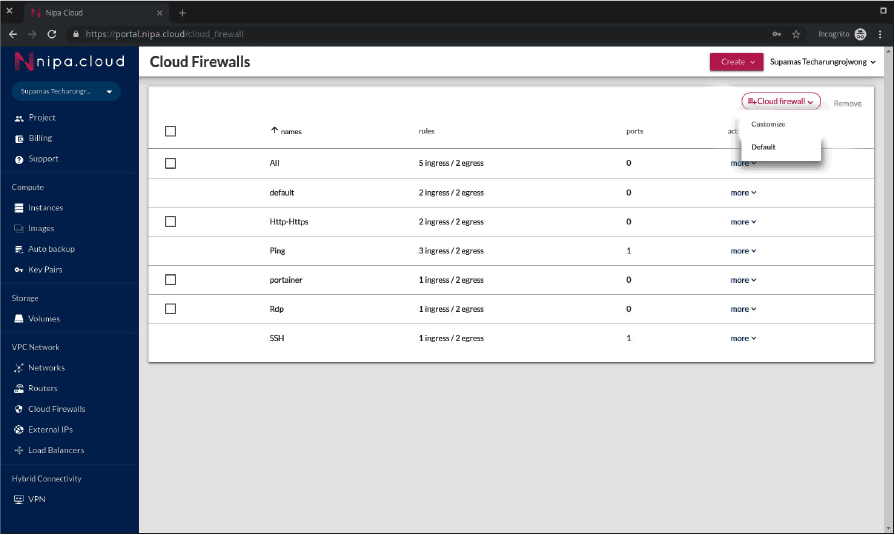

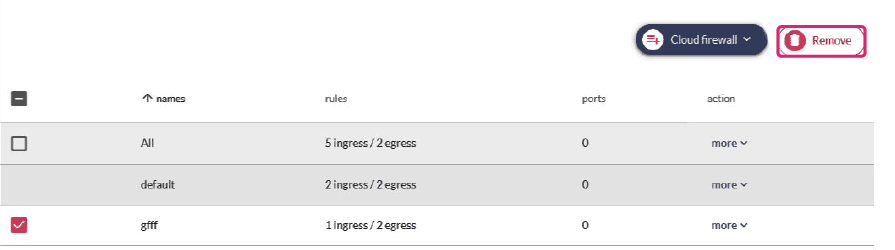

การสร้างและลบ cloud firewall

คุณสามารถสร้าง cloud firewall ใหม่ได้โดยใช้ปุ่ม Customize ในเมนู Cloud Firewalls เพื่อป้องกันไม่ให้มี cloud firewall เต็มจำนวนโควต้า คุณควรหมั่นลบ cloud firewall ที่ไม่ใช้งานออกจาก project ของคุณ Cloud firewall จะสามารถลบได้ก็ต่อเมื่อไม่มี instance ใช้งานอยู่ คุณสามารถลบ cloud firewall โดยการเลือกช่องทำเครื่องหมายด้านหน้าชื่อ cloud firewall แล้วคลิกปุ่ม Remove

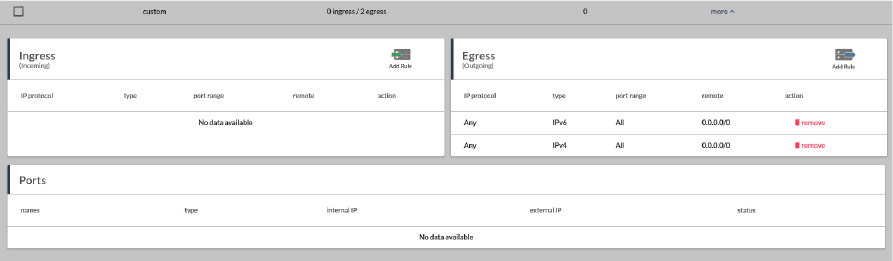

Cloud firewall ที่สร้างขึ้นมาใหม่จะไม่มีกฎขาเข้าและจะอนุญาตให้ทราฟฟิคขาออกผ่านได้โดยปริยาย คุณควรตั้งค่ากฎขาเข้าก่อนจะติดตั้งให้กับ instance

การเพิ่มและลบกฎขาเข้าบน cloud firewall

เพื่ออนุญาตให้ port สำหรับ instance ที่ใช้ cloud firewall ผ่านเข้าได้ จะต้องมีการเพิ่มกฎขาเข้า คุณสามารถเพิ่มกฎขาเข้าโดยกดปุ่ม Add rule ที่ตำแหน่งขวาบนของกล่อง Ingress และใช้ Express Rules สำหรับ port ที่ใช้กันทั่วไป หรือ Custom Rule สำหรับ port เฉพาะของ application ของคุณ หลังจากระบุ CIDR แล้ว คลิกปุ่ม Confirm เพื่อเพิ่มกฎ

เพื่อลบกฎจาก cloud firewall คลิกปุ่ม remove บนแถวที่ต้องการแล้วคลิกปุ่ม Confirm

Cloud firewall จะต้องถูกติดตั้งบน instance เพื่ออนุญาตให้การเชื่อมต่อที่ตรงกับกฎที่กำหนดไว้ผ่านเข้าไปได้ cloud firewall จะมีการจดจำสถานะ หากมีการส่งการร้องขอออกจาก instance การตอบสนองจากปลายทางจะได้รับอนุญาตให้ผ่านเข้ามายัง instance ได้โดยไม่เกี่ยวข้องกับกฎขาเข้า cloud firewall ทุกตัวที่ติดตั้งไว้บน instance จะทำงานร่วมกัน หากต้องการปิดกั้นทราฟฟิคขาออกทั้งหมด คุณควรลบกฎขาออกทั้งหมดออกจาก cloud firewall ที่ติดตั้งไว้

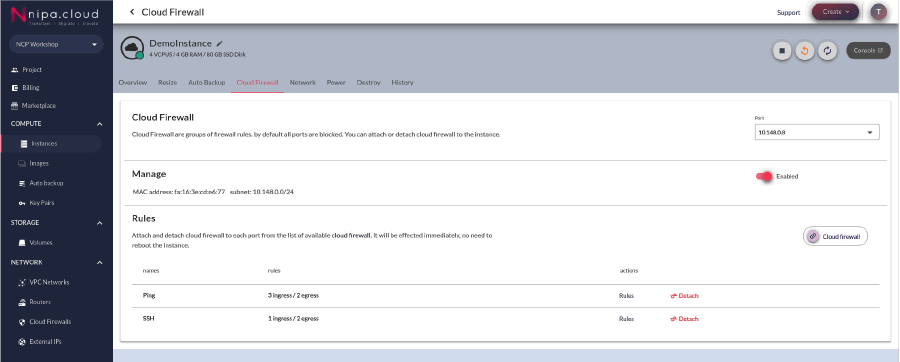

การติดตั้งและถอน Cloud Firewall

คุณสามารถติดตั้งและถอน cloud firewall จากแท็บ Cloud Firewall ในหน้า instance ที่ต้องการ

การเปิดปิดการใช้งาน Cloud Firewall

คุณสามารถปิดการใช้งาน cloud firewall จากแท็บ Cloud Firewall ของ instance เพื่อทดสอบเครือข่าย Nipa ไม่แนะนำให้ปิด cloud firewall ในสภาวะ production ยกเว้นหากคุณเข้าใจความเสี่ยงและต้องการใช้ instance ที่เป็นอุปกรณ์เครือข่ายในการจัดการกรองข้อมูลเครือข่าย หากการทดสอบเครือข่ายเสร็จสิ้น คุณควรเปิดการใช้งาน cloud firewall อีกครั้ง หลังจากเปิดใช้งาน cloud firewall อีกครั้ง ทราฟฟิคทั้งหมดจะถูกปิดกั้น คุณจะต้องติดตั้ง cloud firewall ที่จำเป็นทั้งหมดให้กับ instance อีกครั้ง

All จะอนุญาตให้โปรโตคอล ICMP, โปรโตคอล TCP ทั้งหมด และโปรโตคอล UDP ทั้งหมดผ่านเข้าออกได้จากทุกที่ โดยปกติจะใช้เพื่อทดสอบการเชื่อมต่อเครือข่ายหรือใช้สำหรับ instance ที่ทำหน้าที่เป็นอุปกรณ์เครือข่าย All จะไม่ปิดกั้น port ใดๆ ดังนั้นจึงไม่ควรใช้ cloud firewall นี้กับ instance ที่ไม่ได้เป็นอุปกรณ์เครือข่ายบน production

Default จะอนุญาตให้ทราฟฟิคขาออกจาก instance ที่ใช้กฎนี้ผ่านออกได้ instance ที่ติดตั้งกฎนี้เพียงอย่างเดียวจะไม่สามารถรับข้อมูลขาเข้าจากภายนอกได้ ยกเว้นจาก instance ที่ใช้ cloud firewall นี้ Default ถูกใช้เป็นค่าปริยายเมื่อทำการสร้าง network port ที่เปิดใช้งาน cloud firewall ผู้ใช้งานควรติดตั้ง cloud firewall ใหม่บน port ที่สร้างขึ้นและลบ cloud firewall นี้ออกภายหลัง

In-Cluster จะทำงานเหมือนกับ Default อย่างไรก็ตาม เป็นเรื่องปกติที่จะอนุญาตให้ข้อมูลเครือข่ายสามารถผ่านเข้าออกระหว่าง instance ในกลุ่มเดียวกันเพื่อทำงานเป็น cluster

HTTP-HTTPS จะอนุญาตให้โปรโตคอล HTTP และ HTTPS สามารถผ่านเข้าได้จากทุกที่ มักใช้กับ instance ที่เปิดให้บริการ web

Ping จะอนุญาตให้โปรโตคอล ICMP ผ่านเข้าออกได้จากทุกที่ ควรใช้งานกับทุก instance เพื่อตรวจสอบการทำงานของเครือข่าย

RDP จะอนุญาตให้โปรโตคอล Remote Desktop Protocol สำหรับ Windows Remote Desktop เข้าได้จากทุกที่ ใช้กับ instance ระบบปฏิบัติการ Windows ไม่ควรใช้ cloud firewall นี้กับ instance บน production โดยไม่ตั้งค่ากฎขาเข้าเพิ่มเติม

SSH จะอนุญาตให้โปรโตคอล SSH เข้าได้จากทุกที่ ใช้กับ instance ระบบปฎิบัติการ Linux ไม่ควรใช้ cloud firewall นี้กับ instance บน production โดยไม่ตั้งค่ากฎขาเข้าเพิ่มเติม

โดยทั่วไปแล้ว กฎขาออกของ cloud firewall จะอนุญาตให้ข้อมูลเครือข่ายทุกโปรโตคอลสามารถส่งออกจาก instance ได้

Cloud firewall สำเร็จรูปเป็นกฎอย่างง่ายสำหรับผู้ใช้ทั่วไป อาจไม่ปลอดภัยเพียงพอสำหรับองค์กรของคุณ คุณสามารถสร้าง cloud firewall เพิ่มเติม และแก้ไข cloud firewall ที่มีอยู่ได้เพื่อให้ตรงตามการใช้งานมากขึ้น หากจำนวนของ cloud firewall เต็มโควต้า คุณอาจพิจารณาร้องขอโควต้าเพิ่มเติมจากทีมสนับสนุนด้านเทคนิคของ Nipa ได้โดยไม่เสียค่าใช้จ่ายเพิ่มเติม

Best Practice สำหรับ Cloud Firewall

1 ไม่ควรกำหนด port range และ CIDR block สำหรับต้นทางกว้างเกินไป การใช้ port range ที่กว้างสำหรับกฎขาเข้าของ cloud firewall จะเป็นการเพิ่มความเสี่ยงให้กับ instance ของคุณ หาก application ของคุณเข้าถึง network interface ทั้งหมดโดยไม่ตั้งใจทั้งที่ควรจะ listen เพียง loopback interface และการตั้งค่า application ของคุณไม่ปลอดภัย application ของคุณอาจเปิดกว้างให้กับนักโจมตี หากคุณมีบริการ API ที่ให้บริการเฉพาะกับ ip address ที่กำหนดไว้ คุณควรกำหนด server address เป็น source แทน cloud firewall จะปฏิเสธแพคเก็ตจากนักโจมตี และปกป้องบริการของคุณจากการโจมตีแบบ DDoS

2 ควรจัดกลุ่มและตั้งค่า Cloud Firewall ให้ง่าย บางครั้งคุณมี server หลายเครื่องอยู่ภายใต้กลุ่มหรือคลัสเตอร์เดียวกัน และใชั cloud firewall กลุ่มเดียวกัน การใช้ cloud firewall ในมุมมองแบบ service อาจไม่เหมาะกับการใช้งานของคุณ คุณอาจต้องติดตั้ง cloud firewall หลาย ๆ ตัวบน server หลาย ๆ เครื่องอาจทำให้เกิด human error การจัดกลุ่ม cloud firewall ในระดับกลุ่มของ server อาจช่วยลดความผิดพลาดจากการตั้งค่าได้

3 ตั้งชื่อ cloud firewall ให้สื่อความหมาย จะช่วยลดความผิดพลาดจาการตั้งค่าในการติดตั้งและดูแล cloud firewall ในทีมของคุณ